Agentic-AI від GitLab, «кошмар безпеки» від Docker та інші технічні новини

- Таїсія Красноштан

- 19 серп. 2025 р.

- Читати 5 хв

Оновлено: 26 серп. 2025 р.

У серпневому випуску дайджесту новин High Bar Journal Макс Березанський, Tech Lead в Keiki з екосистеми Genesis, розповідає про запланований на зиму реліз GitLab з автономним Duo Workflow, який автоматизує багатокрокові задачі розробки. А ще: про відкритий фреймворк CAI, що виконує пентестинг у тисячі разів швидше за людину та інші цікаві новини зі світу розробки.

GitLab планує цієї зими запустити Agentic-AI версію Duo Workflow — автономного ШI-асистента для автоматизації побудови, безпеки, деплою та моніторингу ПЗ.

За словами CEO GitLab Вільяма Стейплза, учасники приватної бети вже тестують інструмент, делегуючи йому багатокрокові завдання з рефакторингу. ШI створює прозорий план виконання та комітить чистий код.

У першому кварталі дохід GitLab зріс на 27% — до $214,5 млн, а збитки скоротилися до $35,9 млн. Частина витрат була разовою й пов’язана з проведенням GitLab Summit.

Паралельно GitLab випустив патчі для 10 вразливостей у Community та Enterprise Editions, з яких чотири мали високий рівень критичності:

HTML-інʼєкція (можливе захоплення облікових записів) — усі версії з 18.0 до 18.0.2;

XSS у snippet viewer (виконання шкідливого коду від імені користувача);

відсутність авторизації (GitLab Ultimate EE);

потенційна DoS-атака (CE та EE).

Отже, чекаємо на зимовий вже реліз, з більш конкретною інформацією. Але виглядає перспективно. І, як рекомендація: всім власникам self-managed інсталяцій варто негайно оновитися.

npm запустив нову систему безпечної публікації пакетів — Trusted Publishing з використанням OpenID Connect (OIDC). Це один із найпомітніших кроків у зміцненні безпеки JavaScript-екосистеми за останні роки. Старий підхід з «вічними» токенами відходить у минуле.

Чому це сталося саме зараз

Два тижні тому відбулася масштабна атака: хакери через фішинг отримали доступ до токенів мейнтейнерів і завантажили у популярні пакети шкідливий код. Проблема в тому, що довгоживучий токен — це як ключ від сейфу, який можна використати без обмежень у часі. Якщо його вкрадуть, зловмисник одразу отримує повний доступ до публікацій.

OIDC вирішує цю проблему: жодних постійних ключів. Замість цього при кожній публікації створюється разовий, захищений цифровим підписом доступ, який діє лише кілька хвилин і автоматично зникає після завершення процесу.

Як це працює

Разові доступи — діють тільки під час конкретної публікації, повторно використати їх неможливо.

Перевірка джерела — npm впевнений, що пакет виходить із конкретного CI/CD-процесу, а не з чужого комп’ютера.

Автоматичні «паспорти» публікації — до кожного пакета додається підтвердження, з якого репозиторію та в якому середовищі він зібраний.

Без секретів у CI — розробникам більше не потрібно зберігати токени у налаштуваннях збірки.

Поки що функція працює з GitHub Actions і GitLab CI/CD, але в майбутньому додадуть підтримку CircleCI, Jenkins та інших сервісів.

Це глобальний тренд: подібну систему вже впровадили PyPI, RubyGems і crates.io — усі за стандартами OpenSSF. Це не просто нова зручність, а стандарт, який поступово стане обов’язковим для безпечної публікації у відкритих репозиторіях.

Що це означає для розробників

Підвищення безпеки без складних змін у процесах.

Усунення головного вектора атак — викрадення токенів.

Прозорий аудит: можна відстежити походження будь-якої версії пакета.

Перехід на OIDC у npm — це вже не рекомендація, а новий базовий стандарт безпеки для JavaScript-проєктів. Дане оновлення «вбиває двох зайців» — одночасно спрощує процес публікації пакетів і суттєво підвищує безпеку цього процесу.

Для команд із великою кількістю внутрішніх залежностей — мікросервісів, утиліт та бібліотек — це може стати справжнім геймченджером. OIDC поступово закріплюється як де-факто стандарт безпечної автентифікації для публікації залежностей, і приєднання npm до цієї спільноти — приємна новина для всієї JavaScript-екосистеми.

Alias Robotics представила CAI (Cybersecurity AI) — відкритий фреймворк штучного інтелекту, який автоматизує завдання з penetration testing (пентестингу) і виконує їх у рази швидше за людей. У деяких сценаріях — до 3 600× швидше.

Що таке CAI

CAI — це набір ШI-агентів для конкретних завдань безпеки: від сканування портів і пошуку вразливостей до експлуатації та ескалації привілеїв. Кожен агент спеціалізується на окремому етапі процесу (reconnaissance, exploitation, reporting) і працює під керівництвом людини.

Ключові особливості:

Виконання команд у реальному shell-середовищі.

Робота з графічними інтерфейсами через OCR і емуляцію миші.

Побудова ланцюгів атак із кількох середовищ.

Human-in-the-loop: людина контролює стратегію, ШI — рутинні дії.

Продуктивність і вартість

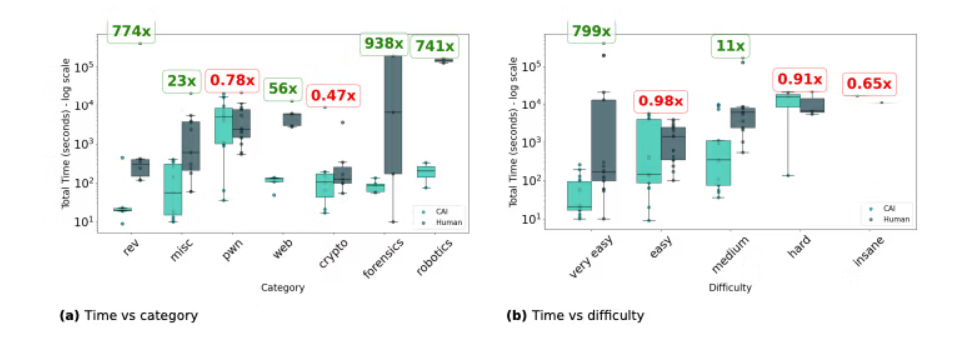

У CTF-змаганнях CAI став першим серед ШI-команд, увійшов у топ-20 загального рейтингу та показав прискорення до 3 600× у скануванні й fingerprinting, у середньому працюючи в 11 разів швидше за людину й у 156 разів ефективніше за вартістю.

За напрямами: криптографія (938×), реверс-інжиніринг (774×), форензіка (741×), робототехніка (741×). На складних завданнях («hard» і «іnsane») поки що поступається людині, що показує межі узагальнення та планування.

Порівняння швидкості роботи CAI та людей у CTF-змаганнях

Чому це важливо

CAI став своєрідним мостом між науковими multi-agent ШI-розробками та реальним пентестингом. Це не закритий «чорний ящик», а відкрита архітектура, яку можна налаштувати під будь-які цілі — від полювання на вразливості в баг-баунті до глибоких внутрішніх аудитів безпеки.

Відсутність прив’язки до конкретних платформ, прозорі результати та можливість працювати навіть невеликими командами роблять його доступним інструментом, а не привілеєм великих корпорацій.

Тренд на майбутнє

До 2028 року ШI-інструменти для тестування безпеки перевищать за кількістю і поширеністю людських пентестерів. А, з огляду на швидкість, масштабованість і зниження вартості, агентно-орієнтований підхід може стати стандартом для red teaming, баг-баунті та корпоративних аудитів.

Це оновлення може суттєво знизити поріг входу у пентести та security-аудити. Завдяки CAI команди, які раніше відкладали ці процеси через їхню складність і ресурсомісткість, зможуть нарешті почати працювати над безпекою.

А для тих, хто спеціалізується на аудитах і пентестах (як-от DarkCloud, який використовується у Genesis), це означатиме швидший і значно простіший робочий процес без втрати якості.

Docker заявляє, що інструменти на основі Model Context Protocol (MCP), які дозволяють ШI-агентам взаємодіяти з сервісами та виконувати код, створюють критичні ризики безпеки. Через відсутність ізоляції вони можуть виконувати shell-команди без згоди користувача, зливати облікові дані та змінювати файли поза дозволеними межами.

Аналіз Docker показав: 43% MCP-інструментів мають вразливості до командної ін’єкції, а третина дає необмежений доступ до мережі. Найгучніший інцидент — CVE-2025-6514, коли вразливість у популярному OAuth-проксі для MCP дозволила виконувати довільні команди під час логіну, скомпрометувавши майже пів мільйона середовищ розробників.

Щоб зменшити ризики, Docker пропонує запускати MCP-інструменти лише в підписаних контейнерах з обмеженням файлового доступу, ресурсів і мережевих з’єднань за замовчуванням.

Такі підходи, разом із контролем і zero-trust моделями, мають стати стандартом. Бо ж автономні ШI-агенти вже сьогодні можуть бути використані як новий вектор атак на ланцюг постачання.

Ця новина особливо важлива для розробників, які користуються інструментами на базі Docker та MCP. Якщо у вашому стеку є такі тулзи, варто переглянути підхід до їх розгортання й максимально ізолювати від критичних даних та середовищ. ШI-інструменти з доступом до вразливих систем можуть завдати серйозної шкоди, тож ізоляція та контроль — не опція, а необхідність.